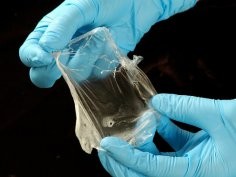

W dziejach życia takiej nici DNA jeszcze nie było

20 stycznia 2017, 11:15Naukowcy z PAN-u odcisnęli fragment pojedynczej nici DNA. Otrzymany negatyw pozostawał chemicznie aktywny i był zdolny do przyłączania odpowiednich zasad nukleinowych tworzących kod genetyczny.

2 terabajty na USB Kingstona

5 stycznia 2017, 11:57Kingston Technology rozpocznie w przyszłym miesiącu sprzedaż najbardziej pojemnego klipsu USB. DataTraveler Ultimate Generation Terabyte to urządzenie o pojemności aż 2 terabajtów

Androidowy trojan kontroluje całe sieci Wi-Fi

29 grudnia 2016, 12:19Nowo odkryty trojan na Androida może atakować całe sieci Wi-Fi oraz podłączonych doń użytkowników. Szkodliwy kod atakuje rutery i przejmuje DNS-y. Switcher wykorzystuje dziurawe urządzenia z Androidem by zyskać dostęp do interfejsu administratora lokalnego rutera

Połowa witryn zawiera dziury

22 grudnia 2016, 13:31Aż 46% z miliona najpopularniejszych witryn internetowych jest narażonych na atak. Z analiz firmy Menlo Security wynika, że witryny te np. korzystają z przestarzałego oprogramowania, które zawiera luki pozwalające na przeprowadzenie ataku phishingowego. Część z tych witryn padła ofiarą ataku w ciągu ostatnich 12 miesięcy.

RansomFree zatrzyma szyfrowanie, którego nie uruchomiliśmy

21 grudnia 2016, 06:33Firma Cybereason udostępniła bezpłatne narzędzie chroniące użytkowników przed ransomware. RansomFree działa odmienne od podobnych mu aplikacji. Nie bazuje on na sygnaturach szkodliwego kodu, ale na typowym dla ransomware zachowaniu - szyfrowaniu plików

Drapieżna bakteria zabija inne bakterie, by pozyskać bioplastik

5 grudnia 2016, 10:09Hiszpańscy naukowcy opracowali i opatentowali metodę, w ramach której drapieżne bakterie ekstrahują z wnętrza innych bakterii biodegradowalne polimery - polihydroksyalkaniany (PHA)

Gooligan atakuje Androida

1 grudnia 2016, 10:52Eksperci odkryli szkodliwy kod na Androida, który zaatakował już ponad milion kont Google'a, w tym konta używane w celach biznesowych. Kod o nazwie Gooligan znajduje się w co najmniej 86 aplikacjach dostępnych w sklepach poza Google Play

Włamując się do telefonu, można ukraść teslę

25 listopada 2016, 12:53Wystarczy zainfekować szkodliwym kodem telefon właściciela tesli, by ukraść jego samochód, twierdzą norwescy eksperci z firmy Promon. W ubiegłym miesiącu Chińczycy z Keen Lab wykazali, że włamując się do samego komputera samochodu Tesla Model S można z odległości nawet 20 kilometrów przejąć kontrolę nad pojazdem

Dziura w procesorach pozwala zaatakować Windows i Mac OS X

20 października 2016, 09:22W procesorach Haswell Intela znaleziono lukę, która pozwala napastnikowi na ominięcie technologii ASLR (address space layout randomization) wykorzystywanej przez wiele współczesnych systemów operacyjnych, w tym Windows, Linuksa czy Mac OS X.

BlackBerry kończy produkcję sprzętu

5 października 2016, 11:18Kanadyjska firma BlackBerry zapowiedziała zakończenie swojej 20-letniej przygody ze sprzętem. Przedsiębiorstwo będzie zlecało firmie zewnętrznej produkcję swoich urządzeń, a samo skupi się na rozwoju oprogramowania